การโจมตีทางไซเบอร์เป็นเรื่องปกติในโลกอินเทอร์เน็ต ดังนั้นทุกวินาทีเราจึงเสี่ยงต่อการสูญเสียข้อมูลของเรา หนึ่งในวิธีที่ใช้กันอย่างแพร่หลายในวันนี้คือMan-in-the-Middle โจมตี ด้วยวิธีนี้จะพยายามรบกวนการสื่อสารระหว่างอุปกรณ์สองเครื่องขึ้นไปและทำให้ได้รับข้อมูลที่ส่ง อย่างไรก็ตามด้วยคำแนะนำบางประการคุณสามารถจัดการเพื่อนำทางได้โดยไม่ต้องกลัวว่าจะตกเป็นเหยื่อของแฮกเกอร์

Man-in-the-Middle Attack คืออะไร?

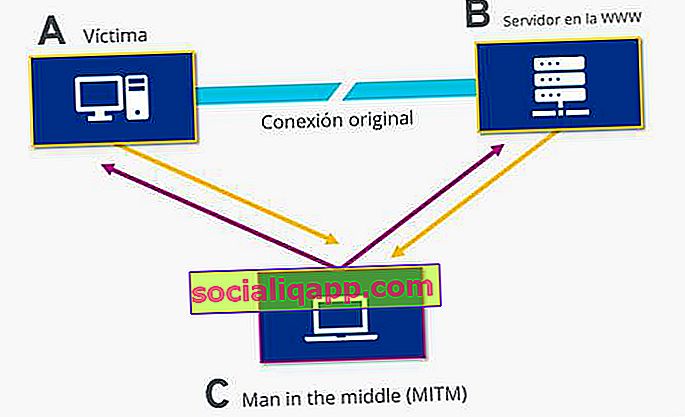

ทุกวินาทีที่เรายังคงท่องอยู่ในเครือข่ายเราตกอยู่ภายใต้ความเสี่ยงของการโจมตีทางไซเบอร์ ในระหว่างที่ได้รับการยอมรับมากที่สุดและที่คิดว่าการแจ้งเตือนเป็น Man-in-the-Middle โจมตี , นอกจากนี้ยังเป็นที่รู้จักกันเป็น MITM หรือการโจมตีตัวกลางประกอบด้วยบุคคลหรือซอฟต์แวร์ที่ขัดขวางการสื่อสารระหว่างคอมพิวเตอร์หรืออุปกรณ์ซึ่งทำให้บุคคลที่สามสามารถเข้าถึงข้อมูลที่ส่งได้ แนวคิดของการโจมตีนี้คือการเบี่ยงเบนข้อมูลและควบคุมมัน

ความก้าวหน้าของเทคโนโลยีทำให้เกิดการเปลี่ยนแปลงของความเสี่ยงบนอินเทอร์เน็ต ก่อนหน้านี้แฮ็กเกอร์ต้องจัดการช่องทางกายภาพเพื่อให้เกิดการสกัดกั้นการสื่อสาร สิ่งนี้ไม่จำเป็นอีกต่อไป การใช้เครือข่ายที่ใช้ร่วมกันทำให้กระบวนการนี้ง่ายขึ้นสำหรับบุคคลที่สามในการโจมตี MitM ด้วยวิธีนี้มันพยายามที่จะลบล้างโปรโตคอลความปลอดภัยเพื่อเข้าถึงข้อมูลที่เข้ารหัสของอุปกรณ์สื่อสาร โดยทั่วไปการโจมตีเหล่านี้มักมุ่งเป้าไปที่ธุรกรรมออนไลน์ที่เกี่ยวข้องกับเงิน

ประเภทของการโจมตีแบบ Man-in-the-Middle

ความเสี่ยงที่จะได้รับความทุกข์ทรมานจากการโจมตีของ MitM นั้นแฝงอยู่ตลอดเวลา ความจริงก็คือไม่มีวิธีเดียวที่จะบุกเข้าไปในการสื่อสารข้อมูล แฮ็กเกอร์ไม่ได้ทำทุกอย่างโดยบังเอิญเขารู้จักเหยื่อเพื่อที่จะใช้วิธีการที่เหมาะสมที่สุดและหลอกลวงเขา ประเภทของการโจมตีแบบ Man-in-the-Middle ได้แก่ :

- การโจมตีโดยอาศัยเซิร์ฟเวอร์ DHCP:เมื่อพูดถึง DHCP จะช่วยให้คุณกำหนดที่อยู่ IP แบบไดนามิกและการตั้งค่าทั้งหมดได้ หากมีการสร้างเซิร์ฟเวอร์ DHCP ปลอมเซิร์ฟเวอร์จะเข้าควบคุมการจัดสรรที่อยู่ IP ในเครื่อง ด้วยวิธีนี้คุณจะสามารถโอนและจัดการการรับส่งข้อมูลได้เนื่องจากสามารถใช้เกตเวย์และเซิร์ฟเวอร์ DNS ได้

- ARP cache เป็นพิษ: ARP หรือ Address Resolution Protocol ช่วยให้สามารถแก้ไขที่อยู่ IP ของเครือข่าย LAN เป็นที่อยู่ MAC ได้ ทันทีที่โปรโตคอลเริ่มทำงาน IP และที่อยู่ MAC ของเครื่องที่ร้องขอจะถูกส่งรวมทั้ง IP ของเครื่องที่ร้องขอ ในที่สุดข้อมูลจะถูกเก็บไว้ในแคช ARP เพื่อเข้าถึงข้อมูลนี้แฮ็กเกอร์จะสร้าง ARP ปลอมขึ้นมา วิธีนี้จะช่วยให้ที่อยู่ MAC ของผู้โจมตีเชื่อมต่อกับ IP ของเครือข่ายและรับข้อมูลทั้งหมดที่ส่ง

- การโจมตีโดยอาศัยเซิร์ฟเวอร์ DNS: DNS หรือระบบชื่อโดเมนมีหน้าที่แปลชื่อโดเมนเป็นที่อยู่ IP และจัดเก็บไว้ในแคชเพื่อจดจำ ความคิดของผู้โจมตีคือการจัดการข้อมูลในแคชนี้เพื่อเปลี่ยนชื่อโดเมนและเปลี่ยนเส้นทางไปยังไซต์อื่น

ประเภทการถอดรหัสใน MitM

เมื่อการสื่อสารที่ได้รับการดักฟังขณะที่มาเมื่อข้อมูลที่ได้จะต้องถอดรหัส เมื่อพูดถึงการโจมตีแบบ Man-in-the-Middle ผู้โจมตีมักมุ่งเน้นไปที่สี่วิธีในการเข้าถึงข้อมูล:

- การปลอมแปลง HTTPS: HTTPS เป็นโปรโตคอลที่ช่วยให้มั่นใจได้ว่าเว็บไซต์ที่คุณเยี่ยมชมจะรักษาข้อมูลของคุณให้ปลอดภัย แต่แฮ็กเกอร์สามารถทำลายความปลอดภัยนี้ได้ ติดตั้งใบรับรองหลักความปลอดภัยปลอม เบราว์เซอร์ถูกหลอกให้เชื่อว่าไซต์ปลอดภัยและอนุญาตให้เข้าถึงคีย์เข้ารหัสได้ ด้วยวิธีนี้ผู้โจมตีจะสามารถรับข้อมูลที่ถอดรหัสแล้วทั้งหมดและส่งคืนให้กับผู้ใช้โดยที่เขาไม่สังเกตเห็นว่าเขาถูกละเมิด

- BEAST ใน SSL:ในภาษาสเปนเรียกว่าช่องโหว่ของเบราว์เซอร์ใน SSL / TLS SSL และ TLS เป็นโปรโตคอลการรักษาความปลอดภัยอีกสองตัวที่พยายามปกป้องข้อมูลของผู้ใช้ ในกรณีนี้แฮ็กเกอร์จะใช้ประโยชน์จากจุดอ่อนของการเข้ารหัสบล็อกเพื่อเบี่ยงเบนและถอดรหัสข้อมูลแต่ละรายการที่ส่งระหว่างเบราว์เซอร์และเว็บเซิร์ฟเวอร์ ด้วยวิธีนี้จะรู้ปริมาณการใช้อินเทอร์เน็ตของเหยื่อ

- การไฮแจ็ค SSL:เมื่อเข้าสู่เว็บไซต์เบราว์เซอร์จะทำการเชื่อมต่อกับโปรโตคอล HTTP ก่อนแล้วจึงไปที่ HTTPS สิ่งนี้อนุญาตให้มีใบรับรองความปลอดภัยดังนั้นจึงมั่นใจได้ว่าผู้ใช้นำทางได้อย่างปลอดภัย หากมีผู้โจมตีผู้โจมตีจะโอนการรับส่งข้อมูลไปยังอุปกรณ์ของคุณก่อนที่จะเชื่อมต่อกับโปรโตคอล HTTPS วิธีนี้จะช่วยให้คุณเข้าถึงข้อมูลของเหยื่อได้

- SSL Stripping - ผู้โจมตีใช้การโจมตี MitM ของการเป็นพิษแคช ARP ด้วยวิธีนี้คุณจะได้รับผู้ใช้เพื่อป้อนเวอร์ชัน HTTP ของไซต์ ด้วยวิธีนี้คุณจะสามารถเข้าถึงข้อมูลที่ถอดรหัสทั้งหมดได้

หลีกเลี่ยงการโจมตีแบบ Man-in-the-Middle

การโจมตีแบบ Man-in-the-Middle ก่อให้เกิดความเสี่ยงอย่างมากต่อข้อมูลของผู้ใช้ภายในเครือข่าย ดังนั้นจึงจำเป็นต้องตื่นตัวและดำเนินการเพื่อลดโอกาสที่จะเกิดการโจมตีอยู่เสมอ คำแนะนำที่ดีที่สุดคือคุณใช้ VPN จัดการเข้ารหัสการเชื่อมต่อของเรา นอกจากนี้อย่าลืมตรวจสอบว่าเมื่อคุณเข้าสู่ไซต์แล้วไซต์ยังคงใช้ HTTPS อยู่ หากคุณเปลี่ยนไปใช้ HTTP คุณอาจเสี่ยงต่อการถูกโจมตี

และสำหรับโปรโตคอลนี้หากเว็บไซต์ใช้งานได้กับ HTTP เท่านั้นพยายามอย่าเข้าเนื่องจากถือว่าไม่ปลอดภัย นอกจากนี้ยังเก็บได้ถึงวันที่มีการปรับปรุงทั้งหมด มีการต่ออายุวิธีการรักษาความปลอดภัยทุกวันเพื่อปกป้องข้อมูลของผู้ใช้ อย่าลืมตรวจสอบว่าอีเมลที่คุณได้รับมาจากที่อยู่ที่ปลอดภัย การใช้คำแนะนำเหล่านี้จะช่วยลดความเสี่ยง

คุณติดตั้งTelegramแล้วหรือยัง? ได้รับการโพสต์ที่ดีที่สุดของแต่ละวันในช่องทางของเรา หรือถ้าคุณต้องการหาทุกอย่างจากเราหน้า Facebook